- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

光通信网物理层全光异或加解密技术

针对目前光通信保密系统中基于电信号处理的流密码加解密技术的局限性,提出基于全光信号处理的加解密技术;对几种典型的全光异或加密方案进行了研究,介绍了各自的工作原理、特点及研究进展;利用OptiSystem 软件搭建了基于SOA-MZI(半导体光放大器-马赫-曾德干涉仪)异或门的全光加解密系统仿真模型,并基于HNLF(高非线性光纤)的自相位调制效应设计了一个优化结构对系统进行优化。研究表明:全光加解密技术具有优良的特性,能使整个光通信保密系统运算速率更高,传输更安全。

引言

随着通信业务的快速增长,光纤通信网正在向高速率、宽带宽和大容量的全光通信网络发展,传统的基于光-电-光转换的信号处理方式已难以适应这种趋势,而作为一种重要的全光信号处理技术,全光逻辑异或门受到广泛关注,且基于各种不同方案的全光异或门已多见报道。

现有的光通信保密系统仍采用基于电信号处理的流密码加解密技术,由于受到电子“瓶颈”的限制,其加解密速率较低,实验室最高速率仅为2.5 Gbit/s。发生突发事件时,现有光通信网络的业务量将可能成几十倍甚至上百倍的剧增,传统的基于电信号处理的加解密技术难以适应超高速和超大容量的业务需求,也无法完全兼容下一代全光通信网络,而基于全光信号处理的加解密技术的速率可以超过100 Gbit/s。同时,现有的光纤通信网在光域内对数据光信号没有采取任何的安全处理,光纤信道只负责信号传送,即将比特光码从一个节点透明地传送到下一个节点。另外,我国光纤通信网中的SDH(同步数字体系)和DWDM(密集波分复用)技术体制均来自于国外,其接口协议、性能参数和码流特性等均对外公开,这对于光通信网而言是一个致命的缺陷。

随着光纤通信网攻击与窃听技术的迅速发展,直接窃取光纤传输数据、光网络管理系统信息被修改和光网络节点设备被攻击的可能性已经成为现实,光网络随时面临安全威胁,无法保证数据信息的安全。因此,对基于全光信号处理的加解密技术的需求迫在眉睫。本文采用全光信号处理的方法,提出基于全光异或门的加解密技术,对数据信号进行全光安全处理。

1、全光异或加解密原理

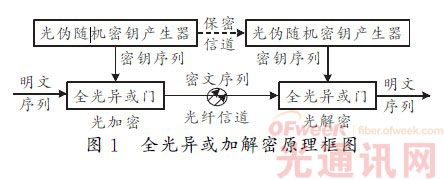

异或运算具有可逆性,即AB =C ,C B =A 。全光异或加解密的基本原理就是先用光密钥序列对光数据序列进行加密得到密文,然后再用相同的光密钥序列对密文序列进行解密恢复出原始的明文数据序列。图1 所示为全光异或加解密原理框图,图中两个光伪随机密钥产生器生成完全相同的伪随机光密钥序列,全光异或门完成对明文数据序列的加密和解密运算,光纤信道完成对密文数据的传输功能,保密信道用于传递种子密钥。

2、全光异或加密方案的实现

全光异或加密方案的实现主要是利用介质的非线性效应,例如HNLF(高非线性光纤)、SOA (半导体光放大器)等的非线性特性。基于这些非线性介质的异或加密方案主要有两种:一种是基于介质本身的非线性效应实现异或加密,另一种是基于非线性介质所辅助的干涉仪结构实现异或加密。

2.1 基于HNLF 克尔效应的全光异或加密方案

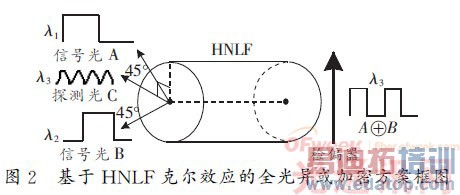

图2 所示为基于HNLF 克尔效应的全光异或加密方案框图[1]。在HNLF 输入端,控制信号光A、B 和连续探测信号光C 同时注入HNLF,其中A、B 的偏振方向相互垂直,且它们分别与C 的偏振方向成45°夹角。在HNLF 输出端设置一个方向与C 的初始偏振方向相互垂直的偏振检偏器。若A和B 同为“0”,则C 得不到调制,其偏振方向保持不变,经过检偏器后输出“0”;若A 和B 一个为“1”,另一个为“0”,则光纤的克尔效应将导致“1”码信号偏振方向与“0”码信号偏振方向的折射率差异,这种双折射效应使得C 的偏振方向发生旋转,经过检偏器后输出“1”;若A 和B 同为“1”,则由它们所引起的双折射效应相互抵消,C 的偏振方向保持不变,经过检偏器后输出“0”。指定信号A、B 分别代表数据光信号和密钥光信号,则上述操作就实现了对数据光信号的异或加密运算。

由于HNLF 具有超快的响应速度(飞秒量级)和极高的非线性效应,因此该加密方案的运算速率理论上可以达到100 Gbit/s 以上。文献[2]中采用高非线性氧化铋玻璃光纤,通过实验成功验证了基于光纤FWM(四波混频)效应的全光CDMA(码分多址)加解密系统。然而在该加密方案中,光纤的使用导致异或门体积相对较大,结构复杂,难以集成。

2.2 基于SOA-XGM 的全光异或加密方案

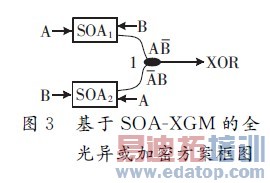

图3 所示为基于SOA-XGM(交叉增益调制)效应的异或加密方案框图。SOA 中的XGM 来自于它的增益饱和效应,两路波长相同的光信号A、B分别作为数据光信号和密钥光信号,经过放大形成强泵浦光后分别从SOA1 和SOA2 的右端输入对它们进行增益调制,使得SOA1 实现A 和B 非的与逻辑运算功能,SOA2 实现A 非和B 的与逻辑运算功能。两路信号在1 端口耦合相加,输出即为密钥B 对数据A 的异或加密结果。

该加密方案无需输入额外的光束,且对偏振不敏感,但由于XGM 效应引起的啁啾特性,该方案难以获得高消光比的加密运算结果。文献[3]中提出并验证了基于SOA-XGM 的异或门全光加解密系统,对10 Gbit/s 的数据信号进行了全光加解密运算,加解密输出消光比分别为7 和5.5 dB。

2.3 基于SOA-MZI 的全光异或加密方案

图4 所示为基于SOA-MZI(马赫-曾德干涉仪)的全光异或加密方案结构示意图。

波长同为λS 的数据信号光A 和密钥信号光B分别输入到MZI 的端口1 和端口2,波长为λCW 的连续探测光C 输入到端口3(X 型耦合器)。数据A和密钥B 分别调制上下两个SOA 的载流子浓度引起折射率的变化,这将导致连续探测光C 通过上下两个SOA 时产生相位调制。当A 和B 一路为“0”,另一路为“1”时,不同的相位调制产生π的相位差,连续光在端口4 发生相长干涉,输出为“1”;当A 和B 都为“0”或者都为“1”时,相位差为0,连续光发生相消干涉,端口4 输出为“0”,从而实现了密钥B 对数据A 的异或加密功能[4]。

该加密方案是目前结构最紧凑、性能最稳定的方案之一,已有多篇文献报道了这种全光异或加密方案。文献[5]中采用该加密方案对10 Gbit/s 的数据光信号进行了全光加解密运算,解密输出信号消光比约为11 dB。然而在该加密方案中,SOA 的载流子恢复时间较长(约100 ps),限制了信号处理速度,且难以获得较高的输出消光比。

3、全光异或加解密仿真实验

全光异或加解密原理如图1 所示。本文采用光通信系统设计软件OptiSystem 搭建了基于SOAMZI全光异或门的加解密系统仿真模型,对速率为20 Gbit/s 的RZ(归零)码数据光信号进行了全光异或加解密仿真实验。实验中所用到的密钥序列和明文数据序列都是由连续波激光器经过马赫-曾德电光调制器得到的RZ 码光脉冲序列,当驱动电光调制器的电信号分别是速率为20 Gbit/s 的RZ 电脉冲密钥序列和数据序列时,经调制就产生了20 Gbit/s的RZ 码光密钥序列和光数据序列。

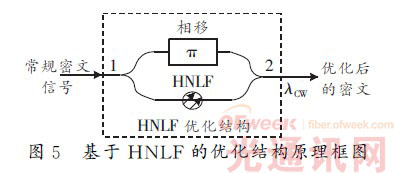

实验过程中发现,加密所得密文信号在正确的波形旁边总会出现多余的小峰,输出消光比较低,不利于光解密单元对信号的判决检测,导致解密效果下降甚至无法解密。因此,本文基于HNLF 的SPM(自相位调制)效应设计了一个优化结构置于光加密单元之后对加密结果进行优化,主要利用了HNLF 的高非线性特性,它取决于光纤的非线性参量γ 值[6]:γ= 2πn 2/(λA eff),式中,n 2 为光纤的非线性折射率系数,λ 为光波波长,A eff 为光纤某个模式的有效模场面积。通过减小有效模场面积或者增大非线性折射率系数,可使光纤的非线性参量值γ 增大,从而实现高非线性特性。图5 所示为基于HNLF的优化结构原理框图。常规的密文信号经过端口1 被分成功率相等的两路,一路经过一个π相位偏移器,另一路经过一段HNLF,合理设置链路参数,使得此路密文信号在HNLF中发生SPM效应。

两路密文信号在端口2 处发生干涉,将高功率的“1”码信号进一步增强,将低功率的“0”码信号抑制,从而实现优化功能[7]。

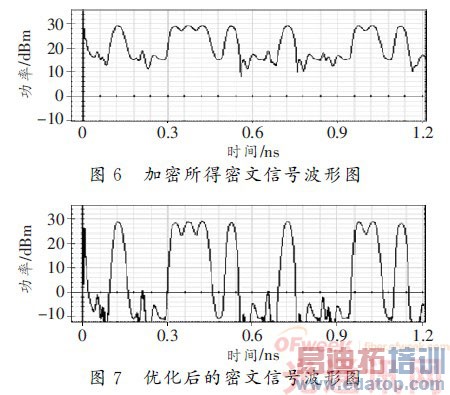

设数据序列为“011010111011011101011011”,伪随机密钥序列为“010010000001010101000001……”,加密所得密文数据信号波形如图6 所示,其二进制序列为“001000111010001000011010……”,仿真结果与理论结果完全相同,加密成功,但是消光比较低,仅为10 dB 左右。设定优化方案中的HNLF长度为50 m,非线性折射率为6.0×10-20 m2/W,有效模场面积为1 μm2 。图7 所示为优化后的密文信号波形图,消光比达28 dB。

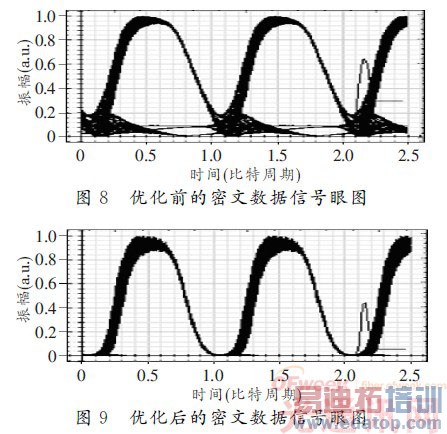

为了更好地比较优化前后的系统性能,在仿真链路中设置了眼图仪。图8 所示为优化前的密文数据信号眼图,图9所示为优化后的密文数据信号眼图。可见经过优化,密文信号的眼图质量变得更好了,去除了多余的小峰,提高了加密输出消光比。

4、结束语

本文论述了几种典型的全光加密方案,介绍了它们各自的工作原理、特点及研究进展,通过Opti-System 软件对20 Gbit/s 的RZ 码数据光信号进行了全光加解密仿真运算,发现所得密文信号在正确的波形旁边总会出现多余的小峰,输出消光比较低,导致解密效果下降甚至无法解密。因此,基于光纤SPM 效应设计了一个优化结构对输出密文信号进行再次处理,很好地克服了上述问题,去除了多余的小峰,提高了输出消光比,优化了加解密性能。目前,基于全光信号处理的加解密技术尚处于理论研究和仿真实验阶段,还没用实用化。随着光通信业务量的剧增和光纤传输网攻击与窃听技术的迅速发展,全光加解密技术必将成为光纤传输网的一种可靠保障,使整个光通信保密系统的运算速率更高,传输更安全。

来源:光通讯网

上一篇:移动网络中的大数据

下一篇:LTE时代需要高标准、高效率站点电源