- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

不可不知的路由交换安全七宗罪

录入:edatop.com 点击:

四宗罪:管理随意化

实际上对于一台路由交换设备来说,我们可以通过远程终端,本地终端,WEB,TFTP服务器,虚拟终端,SSH等多个方式对其进行配置,在网络设备加固工作时最好都使用本地终端的方式,即通过PC机的超级终端和交换机的Console口进行配置,这是因为在安全加固过程中要避免外界干扰,通过本地终端连接路由器可以防止管理员因为操作不当后被拒绝登录到网络设备事情的发生。

当然如果我们实在需要使用非本地超级终端的方式进行管理,那么最标准的管理路由交换设备的方法是通过访问控制列表ACL来阻止非授权IP地址对路由交换设备的访问,这样就算非法人员知道了管理密码也会因使用的IP未授权而无法入侵。就个人经验来说对内网可以通过划分VLAN虚拟局域网的形式控制访问权限,而对外网则要借助ACL访问控制列表来精细化的分配授权。(如图5)

管理明文化这个安全缺陷是目前中小企业中最为普遍的问题,大多数网络管理员都通过telnet来管理相关设备,还有部分人员借助设备自身提供的HTTP页面管理模式完成配置工作,要知道不管是telnet还是HTTP都是不安全的,任何连接内网且使用sniffer类工具的人员都可以轻松的嗅探到管理密码及配置口令。所以说在管理上尽量使用SSH或HTTPS等经过加密的协议,这样可以有效避免sniffer类工具的嗅探。关于通过SSH来连接路由交换设备的方法我们在之前的文章中已经介绍过,这里就不详细说明了,感兴趣的读者可以参考相关内容。

要想开启路由交换设备的HTTPS管理我们需要执行以下操作——首先进入到路由交换设备的配置模式,然后执行ip http server-secure,默认HTTPS是使用443端口进行管理和访问的,我们可以通过ip http secure-port XXX来更改默认管理端口。

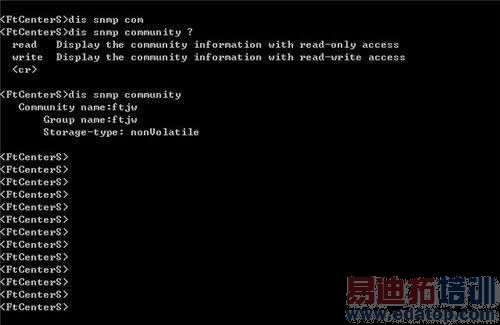

六宗罪:SNMP低权限

很多网络管理员为了自己方便或者通过第三方工具来管理内网流量,这时我们都需要在核心路由交换设备上开启SNMP协议的支持,SNMP的开启同样存在问题,很多用户都使用默认的snmp社区名以及分配WRITE可读可写的权限,要知道这是非常危险的,很多网络管理软件都可以获取路由交换设备发来的SNMP数据信息,如果对应的管理社区帐户名具备可读可写权限的话,入侵者可以轻易的利用SNMP协议获取路由交换设备的配置文件,再通过暴力破解等方法直接窃取到登录密码。因此在维护路由交换设备时尽可能的不使用SNMP协议,如果必须使用那么修改默认缺省的社区名以及分配一个低的RO只读权限可以在一定程度上保护路由交换设备自身。(如图6)

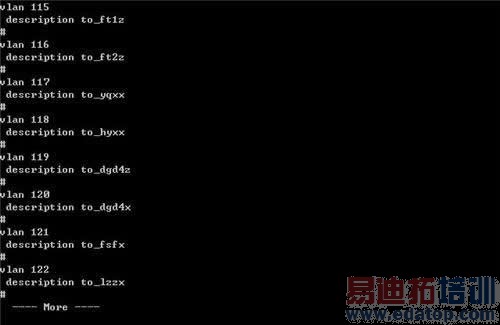

最后我要说的则是网络同一化问题,很多企业很少针对网络进行规划,系统集成商实施完后网络参数与配置就没有改变过,要知道网络同一化让企业所有网络设备都处于同一个网络,一方面造成广播数据包的增多,影响网络通讯效率,另外一方面也不利于隐私数据的保护,企业内部任何一台计算机被入侵后都可以将其作为跳板来攻击其他所有设备。因此将网络适当的分隔也是解决上述问题的最好办法。就个人经验来说通过划分VLAN虚拟局域网的方式是最简单和直接有效的,当然在划分时要根据企业网络规模和客户端数量去设计,每个VLAN内部的主机数量要适当。(如图7)

实际上对于一台路由交换设备来说,我们可以通过远程终端,本地终端,WEB,TFTP服务器,虚拟终端,SSH等多个方式对其进行配置,在网络设备加固工作时最好都使用本地终端的方式,即通过PC机的超级终端和交换机的Console口进行配置,这是因为在安全加固过程中要避免外界干扰,通过本地终端连接路由器可以防止管理员因为操作不当后被拒绝登录到网络设备事情的发生。

当然如果我们实在需要使用非本地超级终端的方式进行管理,那么最标准的管理路由交换设备的方法是通过访问控制列表ACL来阻止非授权IP地址对路由交换设备的访问,这样就算非法人员知道了管理密码也会因使用的IP未授权而无法入侵。就个人经验来说对内网可以通过划分VLAN虚拟局域网的形式控制访问权限,而对外网则要借助ACL访问控制列表来精细化的分配授权。(如图5)

管理明文化这个安全缺陷是目前中小企业中最为普遍的问题,大多数网络管理员都通过telnet来管理相关设备,还有部分人员借助设备自身提供的HTTP页面管理模式完成配置工作,要知道不管是telnet还是HTTP都是不安全的,任何连接内网且使用sniffer类工具的人员都可以轻松的嗅探到管理密码及配置口令。所以说在管理上尽量使用SSH或HTTPS等经过加密的协议,这样可以有效避免sniffer类工具的嗅探。关于通过SSH来连接路由交换设备的方法我们在之前的文章中已经介绍过,这里就不详细说明了,感兴趣的读者可以参考相关内容。

要想开启路由交换设备的HTTPS管理我们需要执行以下操作——首先进入到路由交换设备的配置模式,然后执行ip http server-secure,默认HTTPS是使用443端口进行管理和访问的,我们可以通过ip http secure-port XXX来更改默认管理端口。

六宗罪:SNMP低权限

很多网络管理员为了自己方便或者通过第三方工具来管理内网流量,这时我们都需要在核心路由交换设备上开启SNMP协议的支持,SNMP的开启同样存在问题,很多用户都使用默认的snmp社区名以及分配WRITE可读可写的权限,要知道这是非常危险的,很多网络管理软件都可以获取路由交换设备发来的SNMP数据信息,如果对应的管理社区帐户名具备可读可写权限的话,入侵者可以轻易的利用SNMP协议获取路由交换设备的配置文件,再通过暴力破解等方法直接窃取到登录密码。因此在维护路由交换设备时尽可能的不使用SNMP协议,如果必须使用那么修改默认缺省的社区名以及分配一个低的RO只读权限可以在一定程度上保护路由交换设备自身。(如图6)

最后我要说的则是网络同一化问题,很多企业很少针对网络进行规划,系统集成商实施完后网络参数与配置就没有改变过,要知道网络同一化让企业所有网络设备都处于同一个网络,一方面造成广播数据包的增多,影响网络通讯效率,另外一方面也不利于隐私数据的保护,企业内部任何一台计算机被入侵后都可以将其作为跳板来攻击其他所有设备。因此将网络适当的分隔也是解决上述问题的最好办法。就个人经验来说通过划分VLAN虚拟局域网的方式是最简单和直接有效的,当然在划分时要根据企业网络规模和客户端数量去设计,每个VLAN内部的主机数量要适当。(如图7)

总结:

当然本文介绍的仅仅是大家在网络管理和维护过程中最容易犯的小毛病,但是有时小错误一样会引来大麻烦,所以说在维护路由交换设备过程中我们应该养成好的习惯,从根本上杜绝上述七宗罪的发生,让企业内网更加安全。