- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

企业防火墙构建的误区和实施策略

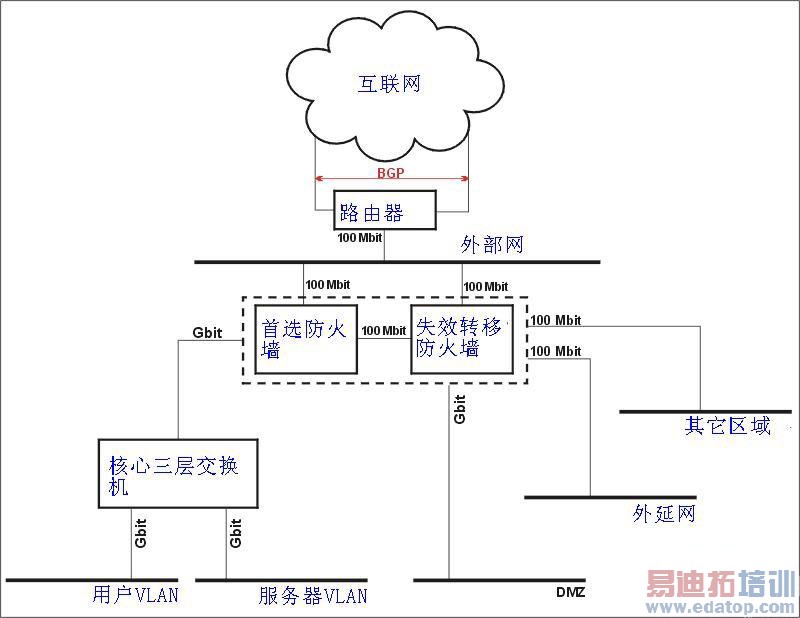

再看下图2:

上图展示了在一次状态失效转移配置中两个防火墙的使用。网络连接只能到达逻辑防火墙,其目的是为了避免非法的连接器,不过事实上每一个子网都有一个物理连接到达每一个防火墙。这些连接可以是物理上分离的电缆或单独的汇聚电缆,它通过独立的千兆比特连接到达用户的支持VLAN的交换机。PIX 525中的两个内置的快速以太网端口用于公共的互联网连接和状态失效转移的同步,而剩余的内部子网可以共享千兆以太网端口。这种配置要比使用独立的快速以太网端口的配置快得多。

防火墙的内部可以连接下面的子网:

◆核心3层交换机

◆DMZ

◆外延网

◆临时区域

◆其它

核心三层交换机一般通过VLAN之间的路由功能到达用户的核心交换机。这些VLAN可包含拥有众多用户的大量的VLAN、支持多个服务器群的VLAN(这些服务器并不直接暴露在互联网上)。在这个例子中,用户必须理解在这些服务器群的VLAN和用户VLAN之间并不存在什么防火墙,因为用户到服务器的通信是由核心三层的交换机发送的,绝不会通过防火墙。有一些公司将其所有的服务器都放置在防火墙之后并与用户分离,这有点儿太极端,不过,管理防火墙后面的有大量端口需求的多个内部服务器可能非常困难,所以这样做并不明智。

DMZ用于从公共的互联网访问的服务器。它直接位于防火墙之后,并且总是过滤通信。

外延网和广域网区域用于路由器的内部接口,此路由器连接的是远程WAN站点和合伙人的站点。使用这种配置准许用户保护WAN和外延网站点的安全,而不必购买或配置路由器自身的防火墙特性集。用户甚至可以将路由器的外部接口置于防火墙的一个非NAT区域上,这有助于防止黑客从外部破坏路由器。这种方法使得高可用性企业防火墙能够极大地保护多个路由器的安全。

临时区域也不是新东西,但它实质上是一种安全特性。在客户机需要访问VPN或互联网时,让其连接到拥有互联网访问能力的临时网络,而不是用户的内部LAN。这种区域在无线环境中是极为有用的。由于Wi-Fi架构技术支持VLAN等原因,单独一个无线Wi-Fi连接可以支持多个VLAN、一个运行着其自己的SSID和802.1x/EAP安全的内部VLAN、一个临时VLAN。这些例子仅仅是这种高级防火墙架构的一般应用。

结论

现代的防火墙的功能是很强大的,在此笔者必须强调防火墙仅仅是网络安全的开端。仅仅因为拥有了最佳的网络和防火墙设计并不能免去管理员其它的安全责任。防火墙只能减轻安全的危害,并不能清除漏洞。用户仍需要部署入侵检测/防御系统,因为这种系统可以积极地阻止攻击,并强化服务器安全,而且需要系统地为所有的设备和程序打补丁。最为重要的是,并不存在什么"刀枪不入"的机制,我们能做的就是极大地将攻击和破坏时间调整为最为合理的水平。"不可侵入的"是一种梦想而已。对待安全问题,我们只能保持低姿态,并为此不断努力。

上一篇:高级Linux安全管理技巧之十剑

下一篇:智能触屏手机技术详细介绍