- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

网络安全之入侵检测技术

5.3执行测试

5.3.1测试部署

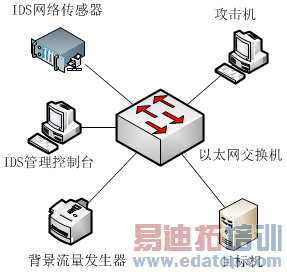

在测试评估IDS的时候,很少会把IDS放在实际运行的网络中,因为实际网络环境是不可控的,并且网络环境的专用性太强,所以要构建专用的网络环境。图3为入侵检测系统测试组网示意图。其中背景流量发生器用来生成网络通信,攻击机用来模拟入侵者发起攻击,IDS网络传感器为待测试入侵检测系统,目标机模拟网络中被攻击的机器。

图11入侵检测系统测试组网示意图

下面是组网设备的详细说明:

1) 以太网交换机:一台具备将全部端口镜像到一个目的端口功能的以太网交换机。用于将流量镜像到IDS网络传感器。

2) 攻击机:攻击机预装扫描工具Nessus和Informer、Wakeup、Sneeze等互联网安全攻击工具。

3) 目标机:目标机安装和开启各类应用服务,作为被攻击对象。

4) 背景流量发生器:使用IP InterEmulator或其它网络仿真系统,可以产生应用层协议流量作为背景流量。

5) IDS网络传感器:被测的IDS设备。

6) IDS管理控制台:用于管理IDS设备的机器。

5.3.2测试方法

测试内容可结合实际的网络特征及需求进行,如:测试入侵检测系统管理功能、检测能力、安全性测试和性能测试及其它等,如图3所示。管理功能主要检查点包括:配置界面、策略配置、升级方式、日志功能、报表输出和接口功能等;检测能力包括:检测能力、告警功能、流量关联分析、协议支持和流量监控等;安全测试包括:账号口令管理、权限管理、用户认证和事件审计功能等;性能测试包括:性能容量、漏报率、误报率、稳定性和扩展性等。

图12 入侵检测系统测试内容

测试主要通过模拟真实网络情况进行,如:利用仪表模拟运营商网间互联处的业务流量模型;模拟真实的业务协议特征和风险特征;攻击效果与真实用户体验基本一致等。背景流量与真实流量差异越小,测试结果将越准确。

入侵检测系统测评方法参考以下测试方法学:

1、IETF标准草案:draft-hamilton-bmwg-ca-bench-term-00和draft-hamilton-bmwg-ca-bench - meth-06;

2、NSSLabs标准:NETWORK INTRUSION PREVENTION SYSTEMS V6.1;

入侵检测系统测评符合并参考以下相关标准:

1、网络入侵检测系统测试方法国家标准:GB/T 26268-2010;

作者:卢楠 来源:中国移动研究院