- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

IP业务识别与控制系统(DPI)的发展现状与思考

摘要:DPI在国内典型的应用就是P2P流量识别与控制、VoIP业务检测与控制。事实上基于应用层协议分析的DPI,适用于几乎全部的互联网应用层业务识别、流量分析和业务控制。若通过北向接口与BOSS系统加以关联,就可以组建一套完整的客户行为分析系统和IP业务差异化服务控制系统。本文主要讨论DPI的应用现状和发展思路。

关键词:DPI 业务识别 流量分析 业务控制 客户行为分析 差异化服务

1.DPI技术用于区分比特的颜色

"一个短信,几十个字节,1毛钱一条,每年收入约300亿元;而一部电影占据高达几个G的字节,只收几毛钱,却很少有人愿意支付。"【1】 2007年6月中国电信韦乐平总工在谈到固网转型面临的挑战时这样表示到,他把原因归结为短信是连接型业务,包括电话、VPN等连接型业务都是具有卖点的赢利业务;而视频等内容型业务尽管吃带宽很高,产生收入的能力却很弱。这个问题事实上涉及到了互联网和电信网的特性差异(开放性与封闭性)和收费模式差异(包月制与按流量收费)问题。表现出来就是:互联网精神倡导"我的地盘我做主"、"不知道对端是一个人还是一条狗";电信网的特征是"用户可识别、业务可区分、质量可控制、网络可管理"。改变这个现状的技术和政策焦点就是:

比特到底有没有颜色,能不能区分出来?

运营商到底能不能找到更好的手段控制和管理互联网络?

运营商到底能在多大程度上(涉及授权问题)来对网络进行监视和控制?

如果一定要从互联网这个透明管道里根据不同业务区分出比特的颜色来,如P2P、VoIP、HTTP、FTP等,那么这个任务就是由IP业务识别与控制系统(DPI)来完成的。DPI能够分辨具体用户、具体应用的数据流,从而可以对用户的应用部署QoS、安全及其它策略。DPI可以帮助实现对网络内部奥秘的透视性和对网络资源的控制。运营商如果无法了解网络,那么也无法控制网络。DPI提供了这样的手段,可以分辨出经过网络的任何流量,以决定对这些流量的控制策略。

Cisco认为"一旦运营者完全掌握、了解了网络之后,就需要挖掘网络的潜力以创造更多收入,DPI系统可以做为一种工具来发现更多的业务机会。将来并不是简单地推出基于速率分级的业务,而是完全基于应用的业务等级,使用DPI系统在实现基于限额带宽、基于站点计费后,可以推出基于内容收费的业务。"

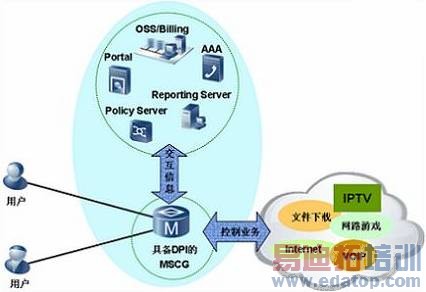

图1 DPI技术应用系统组成示意图

Cisco的Gadekar认为DPI的部署有三个阶段:第一阶段是"网络应用分析",这个阶段运营商可以对网络有更深入的了解,这样DPI可以以旁路(passive)模式部署,而无需串接部署,部署在全局就可以。第二个阶段是全局流量优化和流量管理,通过提高互动性应用的优先级、降低"带宽杀手"的优先级。这个阶段,DPI部署在网络边缘,在汇聚设备后面,例如BRAS。第三个阶段,这将是每个运营商的最终目标,可以动态地订制某些业务。需要支持不同的计费模式、业务生成,DPI解决方案一般都会跟AAA服务器、策略服务器、计费系统紧密集成(见图1)。这是DPI+PS的阶段,用以实现按业务内容、按用户使用情况计费。

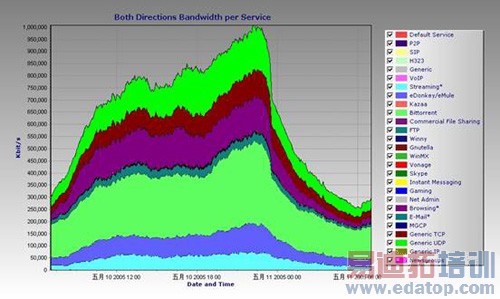

图2 按业务内容计费模型

中国电信从2005年就开始了DPI的现场测试,中国网通亦于2007年9月发布了企业标准"IP业务识别与控制系统"。

比较戏剧性的事情是,不测不知道,一测吓一跳,中国电信和中国网通测试后发现在IP网络的各种流量中,P2P占了大约一半。例如实测到某光纤+LAN用户2天内总计下载了90GB、上传了109GB文件;经估算, 平均7%左右的用户使用P2P应用占用了总带宽的46.2%, 下行带宽的37.9%, 上行带宽的66.6%。

难怪2003年前后ADSL个人业务开通后城域网带宽就一直被塞得满满的,原来都是P2P惹的祸。其中居前两位的P2P下载协议分别是BitTorrent和eDonkey/eMule,当时的检测设备已经具备了对识别出来的P2P进行限制的手段,如限制会话连接数、P2P带宽等。

于是就出现了后来大家看到的2006-2007年国内吵的沸沸扬扬的P2P封杀之争,争论的焦点是运营商到底有没有权利管制P2P流量,结论是没有,所以各地的封杀举措不得不停下来。

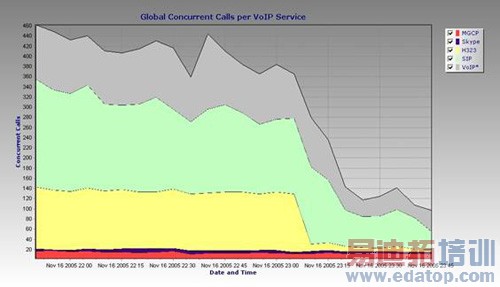

图3 P2P流量约占一半,且限制后大幅减少

但对于VoIP就是另外一回事了。我国对涉及PSTN落地的VoIP实行严加管制政策,2005年7月18日信产部下发各地通信管理局和运营商总部的电函(2005)413号《通知》里明确要求:除中国电信和中国网通能够在部分地区(中国电信用户:广东深圳、江西上饶;中国网通:吉林长春、山东泰安)进行PC-Phone方式IP电话商用试验外,任何单位和个人都不得从事这项业务。因此运营商封堵非法VoIP是名正言顺的。从效果上来看,在国内传统的网管和信令分析厂商的针对性开发下,技术成熟的非常快,VoIP识别率已经高到足够实现封堵的目的。

图4 VoIP检测技术趋于成熟

2.DPI的实现机理[2]

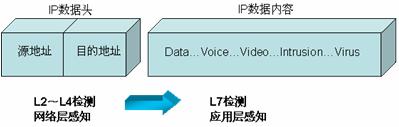

DPI全称为"Deep Packet Inspection",称为"深度包检测"。所谓"深度"是和普通的报文分析层次相比较而言的,"普通报文检测"仅分析IP包的4层以下的内容,包括源地址、目的地址、源端口、目的端口以及协议类型,而DPI 除了对前面的层次分析外,还增加了应用层分析,识别各种应用及其内容。

图5 DPI检测的内容范围

普通报文检测是通过端口号来识别应用类型的。如检测到端口号为80时,则认为该应用代表着普通上网应用。而当前网络上的一些应用会采用隐藏或假冒端口号的方式躲避检测和监管,造成仿冒合法报文的数据流侵蚀着网络,例如P2P下载软件eMule大多采用动态协商端口机制。此时采用L2~L4层的传统检测方法已无能为力了。DPI 技术就是通过对应用流中的数据报文内容进行探测,从而确定数据报文的真正应用。因为非法应用可以隐藏端口号,但目前较难以隐藏应用层的协议特征。DPI的识别技术可以分为以下几大类:

(1)基于"特征字"的识别技术:不同的应用通常依赖于不同的协议,而不同的协议都有其特殊的指纹,这些指纹可能是特定的端口、特定的字符串或者特定的bit 序列。基于"特征字"的识别技术通过对业务流中特定数据报文中的"指纹"信息的检测以确定业务流承载的应用。根据具体检测方式的不同,基于"特征字"的识别技术又可以被分为固定位置特征字匹配、变动位置的特征匹配以及状态特征匹配三种技术。通过对"指纹"信息的升级,基于特征的识别技术可以很方便的进行功能扩展,实现对新协议的检测。

DPI的关键在于,它要不断地在格式不定的数据包中判断出各种特征字,实现这一过程的基础技术就是模式匹配(Pattern-Matching)。通俗地讲,就是字符串匹配,即从数据中搜索是否存在目标字符串。通常,目标字符串采用正则表达式(Regular Expression)标准语法来描述。

例如:Bittorrent 协议的识别,通过反向工程的方法对其对等协议进行分析,所谓对等协议指的是peer与peer之间交换信息的协议。对等协议由一个握手开始,后面是循环的消息流,每个消息的前面,都有一个数字来表示消息的长度。在其握手过程中,首先是发送19,跟着是字符串"BitTorrent protocol"。那么"19BitTorrent Protocol"就是Bittorrent的"特征字"。

(2)应用层网关识别技术:某些业务的控制流和业务流是分离的,业务流没有任何特征。这种情况下,我们就需要采用应用层网关识别技术。应用层网关需要先识别出控制流,并根据控制流的协议通过特定的应用层网关对其进行解析,从协议内容中识别出相应的业务流。对于每一个协议,需要有不同的应用层网关对其进行分析。如SIP、H323协议都属于这种类型。SIP/H323通过信令交互过程,协商得到其数据通道,一般是RTP格式封装的语音流。也就是说,纯粹检测RTP流并不能得出这条RTP流是通过哪种协议建立的。只有通过检测SIP/H323的协议交互,才能得到其完整的分析。

(3)行为模式识别技术:行为模式识别技术基于对终端已经实施的行为的分析,判断出用户正在进行的动作或者即将实施的动作。行为模式识别技术通常用于无法根据协议判断的业务的识别。例如:SPAM(垃圾邮件)业务流和普通的Email业务流从Email的内容上看是完全一致的,只有通过对用户行为的统计和分析,才能够准确的识别出SPAM业务。

作者:王锋 来源:流媒体网

上一篇:固网3G综合接入方案带来业务领先优势

下一篇:利用无线路由器

建局部无线局域网