- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

基于无线网络的入侵检测

录入:edatop.com 点击:

摘要 无线网络的安全问题越来越突出,而无线网络中的Rogue攻击技术更是无线网络中有别于有线网络的特殊情况。在分析Rogue设备的检测原理及技术基础上给出了一个在WLAN环境下的入侵检测方案,此方案能防止黑客攻击。

关键词 无线网络 入侵检测系统 Rogue AP Rogue Client

0、引言

随着无线技术和网络技术的发展,无线网络正成为市场热点,然而随着黑客技术的提高,无线局域网(WLAN)受到越来越多的威胁。无线网络不但因为基于传统有线网络TCP/IP架构而受到攻击,还有可能受到基于IEEE 802.11标准本身的安全问题而受到威胁。为了更好地检测和防御这些潜在的威胁,本文中我们阐述了假冒设备(包括AP和Client)的检测技术,并给出了如何在基于Infrastructure架构的WLAN中实施入侵检测策略,防止黑客的攻击。

1、WLAN的安全问题

来自WLAN的安全威胁很多,如刺探、拒绝服务攻击、监视攻击、中间人(MITM)攻击、从客户机到客户机的入侵、Rogue AP,flooding攻击等,本文中仅研究了对Rogue AP的检测。Rogue AP是现在WLAN中最大的安全威胁,黑客在WLAN中安放未经授权的AP或客户机提供对网络的无限制访问,通过欺骗得到关键数据。无线局域网的用户在不知情的情况下,以为自己通过很好的信号连入无线局域网,却不知已遭到黑客的监听了。随着低成本和易于配置造成了现在的无线局域网的流行,许多用户也可以在自己的传统局域网架设无线基站(WAPS),随之而来的一些用户在网络上安装的后门程序,也造成了对黑客开放的不利环境。

1.1 Rogue设备的检测

通过侦听无线电波中的数据包来检测AP的存在,得到所有正在使用的AP,SSID和STA。要完成Rogue AP的检测,需要在网络中放置如下部件:①探测器Sensor/Probe,用于随时监测无线数据;②入侵检测系统IDS,用于收集探测器传来的数据,并能判断哪些是Rogue Device;③网络管理软件,用于与有线网络交流,判断出Rogue Device接入的交换机端口,并能断开该端口。

为了发现AP,分布于网络各处的探测器能完成数据包的捕获和解析的功能,它们能迅速地发现所有无线设备的操作,并报告给管理员或IDS系统,这种方式称为RF扫描。某些AP能够发现相邻区域的AP,我们只要查看各AP的相邻AP。当然通过网络管理软件,比如SNMP,也可以确定AP接入有线网络的具体物理地址。

发现AP后,可以根据合法AP认证列表(ACL)判断该AP是否合法,如果列表中没有列出该新检测到的AP的相关参数,那么就是Rogue AP识别每个AP的MAC地址、SSID、Vendor(提供商)、无线媒介类型以及信道。判断新检测到AP的MAC地址、SSID、Vendor(提供商)、无线媒介类型或者信道异常,就可以认为是非法AP。

1.2 Rogue Client的检测

Rogue Client是一种试图非法进入WLAN或破坏正常无线通信的带有恶意的无线客户,管理员只要多注意他们的异常行为,就不难识别假冒客户。其异常行为的特征主要有:①发送长持续时间(Duration)帧;②持续时间攻击;③探测“any SSID”设备;④非认证客户。

如果客户发送长持续时间/ID的帧,其他的客户必须要等到指定的持续时间(Duration)后才能使用无线媒介,如果客户持续不断地发送这样的长持续时间帧,这样就会使其他用户不能使用无线媒介而一直处于解关联状态。

为了避免网络冲突,无线节点在一帧的指定时间内可以发送数据,根据802.11帧格式,在帧头的持续时间/ID域所指定的时间间隔内,为节点保留信道。网络分配矢量(NAV)存储该时间间隔值,并跟踪每个节点。只有当该持续时间值变为O后,其他节点才可能拥有信道。这迫使其他节点在该持续时间内不能拥有信道。如果攻击者成功持续发送了长持续时间的数据包,其他节点就必须等待很长时间,不能接受服务,从而造成对其他节点的拒绝服务。

如果AP允许客户以任意SSID接入网络,这将给攻击者带来很大的方便,如果发现有客户以任意SSID方式连接,就很可能是攻击者,管理员应该更改AP的设置,禁止以任意SSID方式接入。如果假冒客户在合法客户认证列表中出现,可以根据客户MAC地址和设备供应商标识进行判断,如果NIC的MAC地址或Vendor标识未在访问控制列表中,则可能是非法客户。

2、无线网络攻击的防御

当识别出假冒AP之后,应该立即采取的措施就是阻断该AP的连接,有以下方式可以阻断AP连接:(1)采用DoS攻击的办法,迫使其拒绝对所有客户的无线服务;(2)网络管理员利用网络管理软件,确定该非法AP的物理连接位置,从物理上断开;(3)检测出非法AP连接在交换机的端口,并禁止该端口。可以利用无线网络管理软件来完成该任务。一旦假冒AP被确认,管理软件查找该AP的MAC地址,然后根据该MAC地址,找到其连接在交换机的哪个端口,从而断开或阻断所有通过该端口的网络流量。这能自动阻止客户连接到该假冒AP,而转为向其他相邻AP进行连接。这是一种最有效的方法。

对于Rogue客户,当确认客户为非法客户时,网络管理员可以断开其网络连接。通常的做法是把非法客户的MAC地址从AP的访问控制列表(ACL)中去除,ACL决定哪些MAC地址可以接入网络,那些不能接入网络。

2.1 IDS的应用

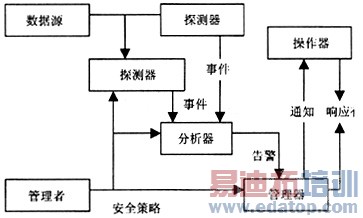

入侵检测系统(IDS)通过分析网络中的传输数据来判断破坏系统和入侵事件。在一些情况下,简单地使用防火墙或者认证系统也可以被攻破。入侵检测就是以这种技术,对未经授权的连接企图做出反应,甚至可以抵御部分可能的入侵。IETF的ID-WG将一个入侵检测系统分为4个组件:事件产生器、事件分析器、响应单元、事件数据库。传统的有线网络中IDS基本框架如图1所示。

放置在网络中的探测器检测到异常,产生一个事件,报告给分析器,通过分析后产生一个告警信息报告给管理器。管理员决定如何操作,并对事件做出响应。我们把传统网络中的IDS技术应用于无线网络,以期增强无线网络抵御攻击的能力。

我们在试验环境下,搭建了基于Infrastructure结构的WLAN网络,用于测试IDS的性能。

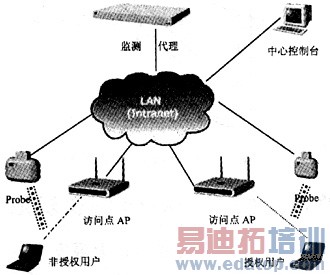

该检测系统是基于网络的入侵检测系统(NIDS),如图2所示。网络管理员中心控制台配置检测代理和浏览检测结果,并进行关联分析。监测代理的作用是监听数据包,利用检测引擎进行检测,记录警告信息,并将警告信息发送至中心控制台。Probe的作用是捕获无线数据包,并发往监测代理。

2.2 测试结果

我们用开源IDS系统WIDZ来进行入侵检测,用非授权用户对网络进行攻击(伪造MAC地址),记录的检测告警信息如下:

Alert NON whitelist mac essid Wireless_packet_type Beacon mac1 ffffffffffff

mac2 0030ab1b9bcc mac3 0030ab1b9bcc mac4 OO0000000000

Alert NON whitelist mac essid Wireless_packet_type Probe Request mac1

ffffffffffff mac2 00904b063d74 mac3 ffffffffffff mac4 OOOOOOOOOOOO

Alert NON whitelist mac essid Wireless_packet_type Probe Response mac1

00904b063d74 mac2 0030ab1b9bcc mac3 0030ab1b9bcc mac4 OOOOOO000000

A1ert NON whitelist mac essid packet_type Authentication mac1 0030ab1b9bcc

mac2 00904b063d74 mac3 0030ab1b9bcc mac4 OOOOO0000000

Alert NON whitelist mac essid Wireless_packet_type Association Request mac1

0030ab1b9bcc mac2 00904b063d74 mac3 0030ab1b9bcc mac4 000000000000

Alert NON whitelist mac essid packet_type NULL Function mac1 0030ab1b9bcc

mac2 00904b063d74 mac3 0030ab1b9bcc mac4 000857697265

可见,已经识别出未在ACL表中列出的合法设备的MAC地址,即可能是假冒设备。剩下事情就是查找该设备并断开它。

3、结论

无线网络由于其传输媒介的特殊性以及802.11标准本身的缺陷,具有很多安全问题,本文中,我们从技术角度剖析了无线网络中特有的假冒攻击问题,提出了解决方法,并给出了一个保证无线网络安全的入侵检测方案。当然,无线网络中的安全威胁很多,这有待于我们更进一步的研究。

参考文献:

[1] Draft-ietf-idwg-requirements-10.txt.Intrusion Detection Message Exchange Requirements[EB/OL].[2006-02-25].http://iet-freport.isoc.org/a11-ids/draft-ietf-idwg-re-quirements-1O.txt

[2] STEFAN A. Intrusion Detection Systems:A Survey and Taxonomy[EB/OL].[2006-02-26].http://www.mnlab.cs.depaul.edu/seminar/spr2003/IDSSurvey.pdf.

[3] MAZDA S,JULIE H. Intrusion Detection in 802.11 Wireless Local Area Networks[EB/OL].[2006-03-02].http://www.ottawa.drdc-rddc.gc.ca/docs/e/TM2004-120.pdf.

[4] ANAND D. Rogue Detection and Blocking [EB/OL].[2006-03-05].http://www.adventnet.com.

[5] 蒋见春,冯登国.网络入侵检测原理与技术[M].北京:国防工业出版社,2001.

[6] 唐正军 网络入侵检测系统的设计与实现[M].北京:电子工业出版社,2002.

作者:方飞 王小平 来源:重庆邮电学院学报

上一篇:用规范化“通畅”PoC测试

下一篇:CDMA网络语音呼叫接续时长的专项优化及测试