- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

基于生物特征识别的公开密钥基础设施

前言

PKI代表着基于公开密钥密码术对数字证书进行管理、分发、存储和撤销的过程以及相关的基础架构。迄今为止被认为是最有效地解决了安全服务(包括鉴别、认证、授权、完整性、机密性和不可否认性)的基础架构。并且,由于Internet等公开网络基础的飞速发展,它也成为在公开网络上实现安全的最好方式。

PKI

PKI 概述

Internet是一个强大的、支持各种通信方式和电子事务的场所。它几乎无处不在,并且涉及到不计其数的服务器、交换机、路由器和应用系统。所有的网络设备和网络服务都不是某一组织所能控制,因此它不能视为一个可信网络。消息和事务在从一端传递到另一端时需要经过无法控制的无法预知的许多设备,每一个环 节都存在潜在的巨大风险。因此,重要的是需要端对端(End to End)的安全。

另外,对于网络上发生的通信和事务,双方并不能看到、听到甚至知道对方,也无法判断接受到的信息是否是原始信息。因此需要用一定的方法来确保身份认证和通过非可信网络(包括Internet和超过用户控制范围的网络)发送的消息和事务的完整性。PKI 能够提供这些方法,并且能够应用于各中场合,特别是Internet。

PKI的弱点

但是是否所有的数据传输都需要PKI呢 不是的。首先,并不是每一个人都需要如此级别的安全。许多用户以及用户使用的服务使用ISP或者公共终端(比如桌 面计算机和浏览器、电子邮件程序等)提供的默认安全级别就已经足够。只有在涉及到隐私、机密、数据安全等商业和法定领域在非可信网络上,才需要这种高强度的安全。

整个PKI体系中最显著的问题是密钥的管理。因为不管对哪一方来说,也不管对密钥采用什么样的存储和管理方式,私钥是其中最重要的关键之处。也可以说,私钥的管理关系到整个PKI的安全。这也成为整个体系中最脆弱的部分。

如果私钥是保存在硬盘、软盘,或者其它非可信媒介之上的,则私钥本身存在失窃的严重风险,从而误用私钥,威胁PKI的安全。

为了密钥安全,目前的流行形式是双因素的认证。即将证书(私钥)保存在可信的硬件载体(Smart Card或者USB Key 设备等)之中。但即便这样,也可能存在着被偷窃、丢失、抢夺等风险。通常私钥都是通过一个PIN来保护的,而PIN只是一些简单的字符组合。这样就会遇到 口令管理的怪圈:如果密码太过简单,则对暴力和猜测破解的方式抵御甚弱;如果密码太过复杂,则用户可能会在某处记录下来,这又是巨大的泄密风险。因此,如果PIN失密,并且因此而可以使用私钥,则整个PKI则毫无安全可言。其提供的安全服务越全面,受到的损害越大。

因此,密钥管理和密码安全成为PKI最大的脆弱之处。

生物识别技术(Biometrics)

生物识别(Biometrics)是一种基于个体的身体和行为特征对个体进行识别的自动化方法。比较通用的方法有指纹(fingerprint),面容 (face),虹膜(iris),手型(hand geometry),语音(voice)和签名(dynamic signature)等。这些方法和技术,具有不同的特点,目前处在不同的技术和应用发展水平。而关于“最好”的生物识别方法类型则根据不同的应用需要而 异。

生物识别系统对生物特征进行取样,提取其唯一的特征并且转化成数字代码,并进一步将这些代码组成特征模板,人们同识别系统交互进行身份认证时,识别系统获取其特征并与数据可中的特征模板进行比对,以确定是否匹配。

认证技术

几乎所有的安全服务的基础都是基于用户鉴别和认证。只有合法的用户才能授予访问的权限。为了知道用户是否是合法,必须告诉计算机一个身份声明,以及相应的认证方法。最常见的方法是通过提供用户名称或者标识ID。通常可能有多种形式:用户姓名、序列号码、甚至x.500 的全限定名称。而用户的身份认证方式则根据采取的不同认证方法而不同。

身份认证的主要方式有三种:

· 你所知道的(Something you know),比如密码;

· 你所拥有的(Something you have),比如令牌;

· 你本来是 (Something you are),可以测量的自身特点。

这通常称为是认证的三个基础。他们可以单独使用,也可以结合使用以提供更高强度的 认证。

基于生物特征识别的认证

个体本身所具有的独特的身体和行为特征可以用来标识某个个体,这就可以用来进行认证。这种认证方式称为是生物认证。这就是一种“你本来是”类型的认证。

生物识别可以用来进行鉴别(identification)。这种情况是指用户并未声称自己的身份。生物识别系统试图通过比对采集的个体特征和事先存储的特征进行比对来进行相似性匹配。通常称为是1:N匹配。这种能够方式一般用于法律强制的环境中,比如刑事侦查和法院查证。这种方式一般返回的是一个最相似的集合结果。最后的决定结果一般需要人工参与。

生物识别也可以用于认证。如果某个用户声明了他/她的身份,就可以使用生物手段来进行认证。生物比对则试图在预先存储的特征签名数据库中查找,然后比对看时否提交的生物特征和登记的特征相匹配。如果匹配,则认证为合法用户。这通常称为是1:1匹配。这种匹配的返回结果很简单,那就是身份验证是,还是否。

基于生物特征的多因素认证运行模式

由于加入了生物识别特征,其运行是需要实时采集的模版和预先登记存储的参考模版进行比对,以此来决定用户的身份。因此,登记的参考模版的存储地点和验证时的比对操作的进行就显得比较灵活。

对于一个完整的基于生物特征识别的认证系统,可能的环节包括:

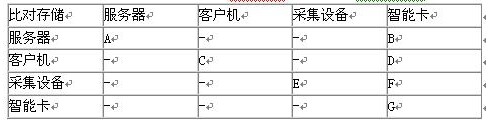

因此在这个链条中,模版的存储和比对的地点就存在多种组合,对应不同等额运行模式。如下表所示:

其中某些组合可在操作性,安全性等方面具有较大缺陷,因此一般情况下不予采用。比如,因为参考模版是一种非常敏感的数据,因此尽可能存放在比较安全的地方。而且在比对过程中最好在一个受控的安全环境内进行。模版最好不离开相对安全的环境。

在上述四种信任链中,一般来说智能卡和服务器是相对比较安全的环境。并且基于安全的原则,敏感的数据尽量减少网络的传输环节。因此,如果模版是存储在服务器中,一般情况下比对最好在服务器中进行,这样可以让它处在一个受控的环境之中,并且减小传输的攻击威胁。

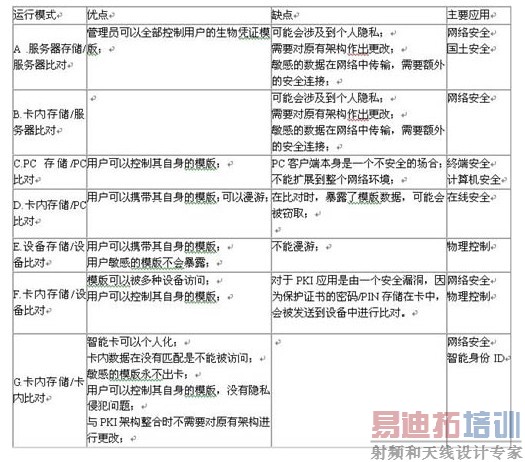

表中标注字母的组合是目前可以运行的组 合方式,具有不同的特点和优缺点,可以分别适用于不同的需要。我们对其进行了列表对比:

从以上的运行模式比较中我们可以看出,有两种方式特别适合于应用于网络安全,即卡内存储/卡内与和卡内存储,服务器对比方式。

卡内存储/卡内比对方是是一种非常具有灵活性的模式,它能具有很好的隐私性、安全性、可伸缩性、互操作性和容易集成性。

而服务器为中心的方式则是一种强控制的方式,管理员可以控制所有相关的用户的生物凭证以及与之相关的安全策略,具有很好的适应性和应用范围。

关于卡内比对的运行方式,目前可以运行在主要的智能卡操作系统(COS)之上,比如PreciseBiometrics公司基于JavaCard系统的 PRECISE MATCH™技术和G&D的STARCOS SPK方案。

基于生物特征识别的PKI

公开秘钥架构(PKI)是至今最为安全的提供认证和数字签名的方法。该方法基于非对称加密的基础,而且依赖于公开和私有的密钥对必须对应于相应的人。通常公钥要进行公开分发,而私钥则由拥有人妥善保管。

而公钥的保证一般是通过证书的方式来保证,证书由双方信任的机构来进行颁发。有多种不同的证书技术,常见的X.509 v3。某个证书包含一些描述与该公私密钥对相联系的人的身份信息。而且数字是自签名的,由一个权威机构完成,以保证证书的准确性和权威性。

数字签名则是由私钥所加密的文档的单向 Hash编码。通过对应的公钥或者证书就能验证该文档的有效性和完整性。一旦某人使用私钥进行了签名,那么任何获得了该对应公钥的人都可以使用该公钥来验证该签名的有效性。

数字签名的一个重要要求是不可否认性。然而,整个PKI架构中关键的因素是签名者的私钥,那么私钥管理的安全性就直接影响到签名的不可否认性。

所以,密码管理问题是传统PKI架构的主要问题。因此导致了非常复杂的密码管理和分发机制。首先必须部署基于软件的密码管理容器到签名的机器上。这些容器当然能保护不受非法的访问,但是,这种保护同样还是基于口令密码的机制,所以口令本身的安全问题同样存在。

基于中心的策略

某些组织找到了一种相对简化的PKI部<