- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

一个RFID双向认证叛逆追踪协议

0 引 言

物联网研究和发展进入最关键的成果转化阶段,其中首当其冲的便是RFID系统的安全问题。RFID系统包括标签、读写器、后台数据中心以及信息的通信信道,但是由于其自身安全设计的缺陷,存在通信信道开放、身份假冒、数据窃取、数据篡改等安全问题,但是在其优化设置基础上,通过其他完善的安全策略和方案协议可以有效地解决上述问题,确保RFID系统的正常运行。Avoine G筹人提出了一个基于Hash函数的协议,通过牺牲空间代价来换取时间上的效率,时间复杂度达到O (N2/3)。Molnar D等人提出了一个基于树形结构的协议,通过牺牲通信带宽来换取数据中心端的计算效率,复杂度达到O (logN)。Zhang等人提出了一个基于El Gamal重加密算法的协议,不需要牺牲空间代价和通信带宽,将复杂度降到O(1),但是需要确保读写器和后台数据中之间的信道安全。而且以上协议在截获盗版后都无法找出叛逆者。

叛逆追踪技术于上世纪末由Chor B等人提出,旨在通过某种方法,找出密钥泄露的当事人领逆者和盗版者)并提供有效依据,保护合法使用者和版权拥有者的合法权益。后来相继提出了一些方案,但是其中Chor方案和Watanahe方案例等都是白盒追踪,需要打开盗版解码器,这就大大降低了协议的安全性。经过Kiavias A的改进,提出了黑盒追踪的方案,但是追踪效率还是比较低。为了提高追踪的安全性和效率,Zhang、Cai提出了一个基于单圈T-函数的方案(以下称Z-C方案),能够利用T函数的良好性质,在确保黑盒追踪安全性的同时,降低算法的复杂度O(m)=O(logu),远远水于其他方案的O(u)。但是现有的方案都只能进行单方向的认证和追踪,其安全性和隐私保护显然是不够的。

本文在Z-C方案的基础上,提出了一个新的RFID双向认证叛逆追踪协议。新协议采用基于单圈T-函数的叛逆追踪方案(T-TTS),能够在确保高效的前提下实现双向认证,并具有线性的黑盒子叛逆追踪的功能,同时能够抗重放、防假冒及保护标签隐私,而且不需要苛求读写器和后台数据中心之间的通信信道安全。

1单圈T-l函数

2Z-C方案

2.1初始化

2.5 Z-C方案分析

该方案构造的。级单圈T函数个数大于22n-1-m,而使用的个数为ml,那么被直接猜测的概率可以被忽咯,安全可行;较好地采用黑盒追踪,追踪次数与桶数相关,呈线性关系,算法简单复杂度低O(m)=O(logu);硬件上只用到移位寄存器,执行运算,构造简单。但是方案的构造在策略上只能实现广播方对用户的“忠诚考验”,而反过来用户不能认证广播消息和广播方的合法性。

3 新的RFID双向认证叛逆追踪协议

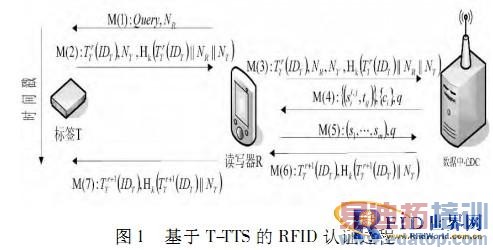

3.1模型介绍

标签(T)和读写器(R)均具有产生随机数、Hash运算、T函数运算和其他简单运算的能力,以及有限的存储空间;数据中心具有较强的运算能力和存储空间;T和R之间以及R和DC之间的通信信道均可以是开放的无线信道。

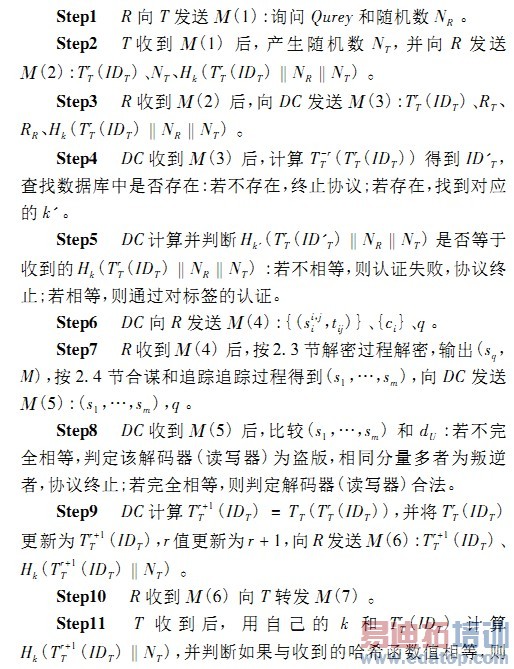

3.2过程描述

初始化:DC生成ml个Tij,r,q∈Z+,计算dij、dR;R选择tij生成TR;T选择Tr,计算Tr (IDr),选择Hash密钥k;DC保存IDr和k,按2.2节加密过程生成关于T的信息(Xiji ,tij)}和{ci}。

具体过程:

认证完成,更新Tr为(ID)为Tr(IDr),更新r值为r+l。

在每个消息M(1),…,M(7)的发送同时发送时间戳T1,…,T7,若任何一个消息没有在规定的时间内传到,则拒绝接受,并停止本次信息访问。

这样就完成了一次安全的双向认证叛逆追踪保障的RFID信息访问。

3.3协议安全及性能分析

本文构造的协议是单圈T-函数算法和Hash算法结合的带有认证的叛逆追踪方案。

(1)协议安全性

sv0逻辑总结了BAN、GNY、AT、VO等逻辑而得以发展,标志着BAN类逻辑的成熟。利用其将协议的消息、假设和目标形式化,进行形式化安全性分析证明圈如下,详细的sv0逻辑公理和推理规则见文献。

(a)形式化目标

目标一证明r和DC之间互相认证消息的新鲜和可靠,形式化为:

确保双方发送信息的确实性和新鲜性,完成协议中涉及的标签、读写器和数据中心的相互认证,因为中间任何一个主体的验证失败过程都会导致协议的终止,更谈不上最后的目标实现。协议基于的数学难解性问题都是得以证明和归约的。

(2)数据完整性和机密性

协议执行过程中,信息一直以密文的形式出现,并由Hash和随机数完成消息的新鲜性和完整的保证,即使信息被窃取,也无法确定实际通信的主体身份,可以确保协议的前向安全性和系统的机密性。

(3)抗重放

在每次消息发送中,随之随机数并进行Hash验证其完整性,重放及其响应的数据是无法通过认证的。另外,如果Stepll中发现更新T v+l T(ID)已被修改,Hk (T v+1 r(IDr))不匹配,则完成不了认证,也不能更新T r+1 T(IDr),或者重复更新。

(4)黑盒子和防抵赖性

T-TTS不需要也不打开截获的非法解码器,通过既定的参数输入和输出对比来确定叛逆的读写器,一方面避免了打开解码器的安全隐患和系统开销,另一方面也提供了检举叛逆用户的不容抵赖的证据。

(5)协议效率和开销

协议保持7良好的复杂度,使其完全能够在运算能力有限的RFID系统中正常运行:标签、读写器、数据中心的时间和空间复杂度均为O(1);标签和读写器的ID个数(N*);追踪的次数与桶的个数成线性关系O(N*)密钥数与桶的个数成指数关系O(logN)。N*为各自的数量。对于标签的运算和存储能力以及信道的带宽和封闭性都无太高的要求。

另外,通过一定的改造,比如T自数和桶的选择和更新,协议还支持多服务的功能且耐用性强,应用于别的环境和系统,扩展性好。带有认证和追踪的协议,降低了对通信信道的要求,支持了标签和读写器的移动灵活性,甚至增加了数据中心的应急能力。

4结语

本文针对制约RFID技术发展的安全性和计算能力问题,构造了安全强化且运算开销低的双向认证叛逆追踪方案,并给出了安全性和性能分析。新协议克服了现有协议存在的依赖于单向安全和信道安全的不足,具有良好的安全性和高效性,而且实现简单,效率高,负载小,扩展灵活,耐用性强,成本低,能够满足所需要的安全策略。

13.56MHz NFC天线,13.56MHz RFID天线设计培训课程套装,让天线设计不再难

上一篇:基于RFID和多通信方式的防盗系统设计

下一篇:RFID技术在物流中心各环节的应用