- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

RFIO安全与隐私威胁

射频识别(Radi0Ferquency ldent讯ac一itno-RFID)是一种利用射频信号自动识别目标对象并获取相关信息的技术,又称电子标签(E一Tag),已经有10多年应用历史,目前可取代传统的条形码技术。RFID无线识别能力将使工业、商业和医疗业发生革命性变化。标签(Tag)信息可在多个对象间同时传输,不受物理障碍、距离限制,符合Mark weiser的“普适计算”理念川,标签把人类与计算机体系的交互转变为下意识的、自然的事情。

预言零售商和制造商将广泛采用RFID技术,是基于RFID的自动检测系统可用于超市、加油站和高速公路的现金结算;使用家畜和鱼类标签,用于食品质量控制和动物传染病追踪;该技术还可用于管理供应链、门禁系统等。

安全问题是无线网络发展的最大阻力之一,RFID亦不例外。在机场,感染病毒的安检系统会让恐怖和走私分子轻易得逞,伪造的标签将扰乱正常的标价系统。本文讨论该技术应用中可能遇到的一些安全与隐私威胁和RFID的安全漏洞。

1 一般的安全与隐私威胁

RFID是普适计算技术的精髓,但普适计算是一种乌托邦式的理想主义。标签会自动收集个体的行为和位置信息,这些数据可能被黑客、零售商甚至政府滥用。

1.1 RFID安全威胁

(1)嗅探。任何对应的阅读设备都可能读取标签信息,阅读行为无需标签负荷知晓,并且可以远距离发生。

(2) 跟踪。阅读器在特定地点可记录独特的可视标签识别器,然后与个人身份相联系。

(3 )应答攻击。攻击者使用应答设备拦截、转发RRD查询[2]。

(4) 拒 绝 服务。Denialfoservice(DoS)阻止RFID系统正常工作,如信令拥塞会阻止射频波与标签之间的通信。

1.2 RFID隐私威胁

1.2.1 RRD的隐私威胁

RFID应用 产生了独特的隐私问题,射频波能透过建筑物或金属传递,使标签和阅读器可以嵌人到任何物体之中。大多数用户的隐私威胁都是因为标签的独特性而暴露个人身份[2j。

(1) 定位威胁。在具体定位时,地址转化阅读器会产生2种隐私威胁:首先,携带电子标签的用户可能被监视而暴露所在位置;其次,带有标签的物体位置— 不管携带者是谁,都容易暴露。

(2 )优选权威胁。商品的标签标明制造商、产品类型和特征,在顾客购买商品时会暴露顾客的个人喜好。

(3 )布局威胁。不管用户的身份是否与标签集关联,每个人周围都形成特定的标签格局,广告商可以利用这种布局跟踪顾客。

(4) 泄密。由于RFID系统读取速度快,可以迅速对供应链中所有商品进行扫描并跟踪变化等,而被用来窃取商业机密。

除此之外 ,还有其它很多隐私威胁。

1.2.2 RFID隐私威胁的解决方案

下面 列 举 几种解决隐私问题的方法。

(1) 自毁与休眠。商品被购买以后,标签从阅读器那里接收到“kiU”命令后永久失效。这不是最好的隐私保护工具,比如在图书馆或租赁店,标签在使用周期内必须有效而不能一次性“kill”;使用自毁标签,顾客又无法参与商品的召回和折扣等服务。

休眠标签与自毁标签相似,但是休眠标签可以通过“wake up”激活后再次使用。间题在于什么样的阅读器可以激活标签,使得标签的管理十分困难。

(2) 签名。每个标签包含数个签名,并轮流用这些签名作为自己的标识符,对每次阅读器查询释放不同签名。经过授权的阅读器由于之前共享全部签名,可以辩明标签,而未授权的阅读器不能分辨签名与标签之间的对应关系。

(3) 加密。为标签标识符加密是解决隐私问题的一种方法,特别是被动式标签没有能力将标签上的数据传送给阅读器,加密应该成为最起码的要求。但是加密的标识符本身恰恰就是另外一个标识符,另外引人密钥管理后的成本问题使加密难以应用于低成本的标签中。

(4)代理 。除使用公共阅读器强化隐私保护外,用户还可以用公共移动设备等作为其自身隐私保护强化设备。

(5) 模块化。由A.Juels、Rivest和5盯dlo提出,不需要修改标签,而是在标签中加入一个称为隐私比特的可变比特,“0”把标签标识为公有标签;“1”把标签标识为隐私标签,用来防止对隐私区中标签的非授权扫描。

(6) 立法。由美国的一个公民组织CASIPAN提出。另外还可使用法拉第网罩,用主动干扰等方法保护标签的安全和隐私。

2 RFID系统的安全缺陷

RFID入侵还没有“正式发生”,人们习惯认为能量受限的标签可使其装置免于这种攻击,而对RFID技术成功实现的渴望抑制了任何对此观念的忧虑,但这只是一个如意算盘,RFID系统的特点使其更容易受到恶意软件的攻击。

(1) 资源代码多。标签能量受限,与生俱来复杂度不可能太高,但后台中间件系统可能包含大量源代码。若代码的平均错误率在0。5%一1.5%之间,中间件就很可能存在大量人侵漏洞。虽然有些中间件系统源代码不多,却缺乏有效的检测机制。

(2) 通用的协议与设施。在当前因特网体系上开发可升级的、成本合理的中间件系统,但利用因特网协议使中间件系统继承了额外的包袱,如脆弱的安全性。

(3 )后台数据库。FRDI需要自动数据收集。为满足更大的应用需求,必须能储存并查询收集到的标签信息,数据库成为绝大部分RFID系统最重要的组成部分,可惜数据库有很多安全漏洞,并且不同数据库的安全漏洞也不尽相同。

(4) 数据价值高。RFID信息总是带有经济或隐私特征,甚至对国家安全至关重要(如数字护照中的数据)。与一般的计算机攻击相比,攻击中间件系统会产生更大损失,因为它除了能破坏后台IT系统,还可能破坏带标签的真实世界中的物体。

(5) 安全意识不够。当无人意识到恶意软件的危害时,RFID系统更加脆弱,这也使其成为黑客乐于攻击的目标,特别是离线系统,中间件系统开

发商必须要考虑到系统安全问题。

3 RFID入侵

标签可能会遇到以下几种攻击。

3.1 缓冲器溢出

缓冲器溢出是最常见的一种软件攻击,每年都会造成数亿美元损失。在网络攻击中缓冲器溢出仍然扮演着重要角色,如Morris,Code Red和SQL Slammer蠕虫。

缓冲器溢出通常由C或C++等“错误分配内存”语言不合理使用造成。未经综合检测的函数(strcpy,strlen,sprintf),函数的空结尾(strncpy, snprintf,strncat)或用户添加错误的函数指针都使

缓冲器溢出。

缓冲器溢出始于人侵者直接(如用户输人)或间接(通过环境变量)的输人数据,该输入数据大于内存中分配给缓冲器的长度,使之溢出。程序控制数据在内存中的位置通常与数据缓冲器相邻,缓冲器溢出使程序随意执行代码。RFID 标 签缓冲器溢出危及中间件后台系统安全。标签数据一般少于1024bit,但150一15693中“write muhiple blocks”命令允许标签重复发送同一数据模块,最终填满应用层缓存。

3.2 代码植入

入侵者使用VBScript、Java或JavacScript等标识语言植人恶意代码,HTML植入和Cross --site scripting(xss)都是如此。人侵时,输人数据常包含以下特殊符号:<>”'%;)(&+-。为进行代码植入入侵,黑客通常先制作恶意URls,欺骗用户点击。激活时这些脚本将执行攻击,其范围从页面获取到网络诈骗,甚至通过网站浏览器漏洞攻击服务器。

RFID标签数据若带有可以执行代码植人攻击脚本语言,可攻击一些后台中间件系统。如果RFID通过网络协议查询后台数据库,中间件客户端就有机会执行脚本语言,如果是这样,中间件就会与网络浏览器一样遭遇代码植入问题。

3.3 SQL植入

SQL植入是典型的代码植人攻击,它欺骗数据库运行SQL代码。其步骤如下:首先穷举指定数据库的结构,然后攻击者未经授权取回数据或修改、删除文件。一般数据库会允许系统管理员运行系统命令,如微软SQL服务器利用命令“xP_cmdshell”存储命令步骤,攻击者可通过电子邮件把隐藏的系统密码下载到指定位置。

标签可能包含利用后台中间件数据库的SQL植人攻击数据。盯ID标签数据存储限制并不能限制此种攻击,因为少许SQL语言就能造成很大危害。例如,植人命令:;。shutdown--,将在瞬间关闭SQL服务器,而只需12个字符。下面这个命令威胁更大:drop table<tablename>。这将删除指定的数据库列表。只要数据库在根目录下运行,又有标准SQL植人攻击,标签就能执行攻击整个计算机系统甚至是网络的命令。

3.4 RFID蠕虫

蠕虫 (worm)通过分布式网络传播特定信息,造成网络服务被拒绝或发生死锁。与普通病毒不同,蠕虫是主动攻击的独立程序,目标是整个网络中的计算机。它通常有一个“有效载荷”,执行的进程从删除文件到通过邮件发送信息,甚至是安装软件补丁。最常见的蠕虫是给计算机安装后门,使黑客可以轻易进人计算机系统。

蠕虫通过在线RFID服务寻找安全漏洞进行传播。它的传播不需要用户做任何事(如扫描标签)。首先发现的蠕虫是中间件服务器通过因特网感染的,蠕虫利用网络的“载体机制” 自行传播给到指定对象,EPCglobal Naming Service(ONS)服务器攻击就是这样一个例子,只要蠕虫的传播机制健全,它就能发起攻击。

蠕虫还能通过标签传播,感染蠕虫的中间件系统重写标签数据进行传播。这种攻击会使中间件服务器从远程下载并执行一些文件,这些文件将作为标准的恶意软件传染中间件服务器,由此开始新一轮传播。

4 RFID 病毒

蠕虫传播依赖于网络连接,但有自我复制能力的RFID病毒则不必,它只需要感染的标签作为攻击媒介。

4.1 应用场合

超市配送中心租用标签可重复使用的货柜,系统正常工作如下:装有原始产品的货柜经由阅读器到达配送中心,阅读器识别并显示产品序列号,然后把数据传到公司数据库。空货柜经过清洗后重新装满商品,由此阅读器升级货柜的标签数据库并反映给货车,再由货车运送货柜到指定商店。

4.2 后台结构

该系统的 中间件结构并不复杂,前台有一些阅读器,后台有数据库储存货柜标签的读/写及描述货柜的货车数据,后台数据库储存货车到达与离开等数据。

4.3 RFID病毒原理

一天工作人员发现阅读器显示货柜中的货物信息令人惊奇(如苹果变成了猴子),集装箱的标签感染了病毒!实际上是RFID病毒使用SQL植人,攻击了后台的中间件系统。

阅读货柜的标签数据时,后台数据库无意中执行了SQL代码。该植人简单地把自身附带的代码复制到数据库列表中的NewContainer一Contents数据行。随后,另一个货柜卸货,装上新货物,货舱管理系统在标签上写人经过修改的ContainerContents数据,由此传播病毒。新感染病毒的货柜又上路,传染其它RRD系统(假设中间件系统相同),依此类推进行广泛传播。

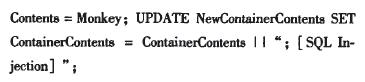

特别是FRID标签可能包含以下数据:

系统希望在分号之前收到数据(此时数据描述的是货柜的容量),分号用来结束当前查询并开始新的查询,SQL植人攻击就在分号之后。

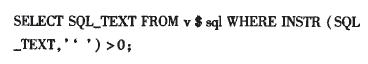

该SQL植入需要一条途径进行传播,大多数数据库都有一条命令列出当前正在执行的查询,这正好满足RFID病毒的需求,例如Oracle中的这样一条命令:

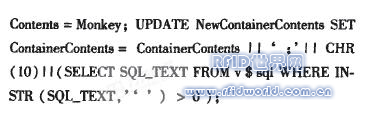

这与MySQL,匆base 等数据库指令类似。写人“get current query”命令后,完整的病毒代码如下:

现在该病毒的自我繁殖功能完成。

5 移动RFID威胁

移动RFID是RFID技术的众多应用之一,移动电话作为阅读器为用户提供新的增值服务。这里标签位置相对固定,当移动的阅读器足够接近标签时会阅读信息。如移动RFID用户在接近广告板或宣传海报时可直接购买商品或者预定某种服务,无需拨号或与任何人通话,而用储存在移动电话中的信用卡信息完成交易。Nokia在德国CeBIT2004贸易展发布了世界上第一个RRD技术GSM手机;韩国在2005年2月建立RFID论坛(MFR)并研发RFID移动电话,使人们通过嵌人在手机中的微芯片接受产品或服务信息。

对于移动 FRID,隐私威胁不只是泄漏标签携带者的隐私,还涉及阅读器携带者的隐私。移动RnD将应用于个人领域,而不仅针对公司或是组织,因为人们有自己的阅读器。并且,移动的阅读器可以像标签一样被用户带到任何地方。因此,移动RFID的隐私泄漏风险会更大,移动RFID的隐私威胁来自于移动性、阅读器的阅读范围以及移动RFID应用的服务模型。

首先 ,阅读器的移动性使个人信息无限扩张,与商店中的RFID阅读器集不同,商店中的RFID阅读器只收集有限的标签信息。对于移动RFID,由于阅读器的移动性,扫描区域不受限制,阅读器的阅读范围无限。只要携带阅读器的用户想收集标签信息,再有激活的标签,不管走到那里他都可以无线扫描标签。

其次 ,用户可能被移动电话本身跟踪或监控。如果阅读器携带者使用移动通信或者无线网络,并在手机上开通移动RFID服务,就可以用电话追踪到他的位置。

移动RFID是RFID技术的一个新应用领域。但是,阅读器的移动性以及与供应链中RFID的不同业务模型,使其出现新的隐私威胁,如无限制信息采集,用户的跟踪等。随着移动RFID业务的增加,将会产生更多的隐私威胁。

6 结论

截至到2005年,我国已经发行了1.1亿枚ID卡,而在RFID信息安全领域有待进一步发展。随着标签制造成本的下降,RFID应用将更加广泛,本文提出的RnD隐私威胁、系统缺陷、基于RFID的人侵、蠕虫和病毒等只是它未来应用中可能遇到的一部分安全问题。作者期望能够抛砖引玉,在其大规模应用之前采取适当措施,如通过扩展DNS、构建邢ID安全网络,采用更安全的编程习惯和编程语言,增强安全的中间件构架等,避免与Internet一样陷人安全漩涡。

13.56MHz NFC天线,13.56MHz RFID天线设计培训课程套装,让天线设计不再难

上一篇:智能卡定制推动移动业务拓展

下一篇:应对供应链管理柔性丧失和长鞭效应的法宝