- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

一种RFID网络安全解决方案

RFID网络是在现有Intemet基础上利用RFID和数据通信等技术构建的一个包含万事万物的“信息网络”。该网络中的实体对象采用非人工干预的方式以lntemet为平台实现信息的交互与共享。目前较为成功的是EPCglobal提出的EPC(Elec.tronic Product Code)网络.简称为“物联网”(Internet of Thing)。随着RFID技术在零售行业和物流供应链管理等领域的广泛应用.RFID网络中各组件之间的数据信息的传输与交互也产生了各种各样的安全隐患,RFID网络中数据信息认证、完整性以及在传输过程中的信息泄漏等问题已经成为制约RFID技术推广应用的关键因素之一。

当前DNS安全扩展(DNS security extension)在确保网络信息安全方面正发挥着重要的作用。为此本文借鉴DNSSEC提出一种基于DNS安全扩展的RFID网络安全解决方案,ONS服务器的数据信息的验证和完整性检查、ONS查询和响应的信息的验证和完整性检查借鉴DNSSEC安全扩展实现。通过DNSSEC机制同样可以保证RFID中间件和EPCIS服务器EPCIS和DONS等RFID网络组件之间的交互信息的安全。

2 RFID 网络

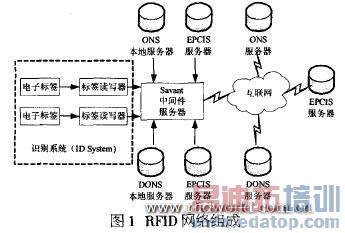

RFID网络由识别系统(ID System:包括标签和读写器)、对象名称服务(ONS)、动态对象名称服务(DONS:Dynamic ONS)、EPc信息服务(EPCIS:EPC Information Service)和中间件(Savant)等五部分组成。RFID网络的组成如图1所示。

查询响应的信息验证和完整性检查提供对DNS查询和报文头的认证.以确保应答报文中的数据是对原始查询的应答和应答来自于被查询的服务器。查询响应数据的验证和完整性检查包括TSIG记录[RFC2845]或者SIG(O)记录。采用DNSSEC机制也可以保证RFID中间件和EPCIS服务器EPCIS和DONS等RFID网络组件之间的交互信息的安全。中间件、EPCIS服务器和DONS服务器需要通过公钥(Public Key)彼此进行验证,同时它们需要一个公钥数据库系统来存储和管理这些密钥。

3 DNSSEC研究

3.1概述

为解决DNS的安全问题,在1994年IETF的DNSSEC工作组提出了DNSSEC安全扩展思想。它的基本思想是通过签名机制和公钥机制来确保网络的安全。签名机制主要是在DNSSEC中的每个区产生一个通过密码算法自动生成私钥,公钥对,并存放在管理每个区的权威名字服务器内。DNSSEC是从DNS内部着手为整个DNS提供安全机制,而不是从外部对DNS服务的种种限制来对抗各种网络攻击。

3.2 DNSSEC中的安全认证

DNSSEC中提供了三种新的认证服务:密钥分配、数据源认证、事务和查询认证。数据源认证是DNSSEC的关键,它利用私钥对DNS数据进行数字签名,然后通过密钥分配获取公钥来对数据源进行认证;事务和查询认证服务提供对DNS查询和DNS报文头的认证,以保证应答报文中的数据是对原始查询的应答,并且确保应答来自于被查询的服务器。

3.3 DNSSEC中的PKI加密机制

DNS中的加密机制主要采用目前通用的公钥加密系统(PKI),基于密钥的算法有对称和非对称加密两类。对称加密的优点是计算开销小.但它的不足是对密钥管理上面的先天性缺陷。为此产生了非对称加密的“公共密钥算法”.它的优势在于科学的密钥管理在PKI系统中采用数字签名技术来保证数据源的合法性,采用数字签名技术可达到以下目的:(1)签名是可信的;(2)签名是不可伪造的;(3)签名不可重用;(4)签名的文件是不可改变的;(5)签名是不可抵赖的。南于数字签名的一个缺点是在生成签名之前,必须先知道整条消息,它无法保证消息的完整性。为此,在PKI系统中采用MAC(Media Access Contro1)来实现消息的完整性。PKI系统中的密钥交换主要使用RSA fRivest Shamir Adle.men)加密系统,既可以用公共密钥加密,也可用私人密钥加密。

4 基于DNS安全扩展的RFID 网络安全方案

4.1 RFID网络安全模型

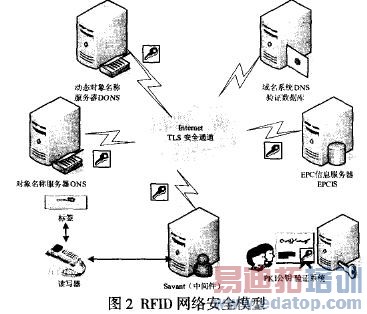

数据源验证、数据完整性检查和访问控制是解决RFID网络信息安全问题的核心和关键。在RFID网络中和组件之间应该有验证机制,它们之问的通信通过安全传输协议层实现,如基于PKI的TLS(Transport Layer Signature:传输层加密)等。这些验证数据信息都存储在DNS验证数据库中. 验证存取时通过TLS安全通道传输。鉴于供应链中的不同用户会有不同的管理需求和认证需求,所以每个用户应该可以识别,验证和授权所有其它的用户,访问控制系统可以支持多个验证机制并通过使用SAML(Security Assertions Markup Language)以增强验证机制的互通性。RFID网络安全模型如图2所示。

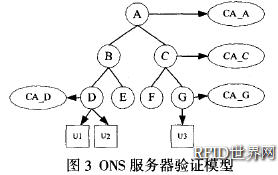

在RFID网络中,ONS服务器是联系前台中间件和后台EPCIS服务器的枢纽。ONS服务器安全验证模型对于确保RFID网络的安全极为重要。ONS将一个EPC映射到一个或多个IP/URI.在这些IP/URI中可以查找到关于物品的详细信息,通常对应着一个EPCIS。为从DNS验证数据库中找回验证信息,RFID网络中的组件ONS、DONS、EPCIS等会利用解算器产生查询信息。当RFID中间件必须和远端的EPCIS通信时,中间件可通过DNS查询获得远端DNS服务器的验证通过,然后通过DNS服务器的层次授权关系通过该验证。最后查询EPCIS的信息。ONS服务器的验证模型如图3所示。

(1)第一种情况:U1想要通过u2的验证。请求直接发送到本地ONS服务器D中,D会返回带有CA—D的私钥的验证签名。此时ul也有一个CA—D的公钥,它可以直接验证返同的有效性。

(2)第二种情况:ul请求不在自己区域的用户u3的验证。请求可以以递归或者迭代的方式进行。

在本系统中.用户ul可以是一个本地RFID网络组件如中间件,EPCIS、DONS、ONS、ONS等,用户u3也可以是另外一个RFID网络组件,所有的服务器都可在其它域找回验证。

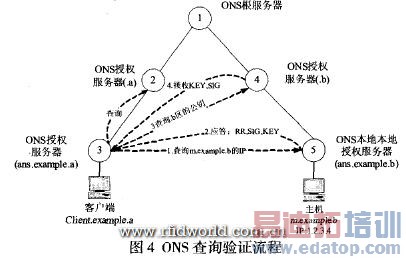

4.3 ONS查询验证

基于上述验证模型,ONS查询验证可在完成查询的过程中实现。这里假定客户机Client.example.a想要查询主机m.exam—ple.b的IP地址。首先客户端向名字服务器example.a服务器发送一个递归查询,请求域名m.example.b的A记录,ans.example.a服务器发现数据库中没有该记录,便将查询转发给ans.example.b名字服务器。此处example.b是一个安全区,授权ans.example.b管理。该服务器在自己的权威数据库中搜索,并将应答返回给ans.example.a服务器,后者对收到的每条信息进行安全认证,认有效之后再转发给客户端.同样客户端也要验证数据并进行完整性检查。该查询中ONS服务器的验证流程如图4所示:

1)首先为所有的ONS服务器静态配置根的解密公钥(ROOT KEY);

2)ans.example.b向ans.example.a服务器返回m.example.b的地址,同时返回.example.b区的解密公钥.这个解密公钥存放在KEY记录中并由.b区的私钥签名。

3)为验证这个公钥,ans.example.corn向.b区的权威名字服务器查询请求.b区的公钥(B KEY)以及公钥签名。

4)ans.example.corn服务器获得.b区的公钥及签名以后,它可以先通过预先静态配置好的..ROOT KEY”并验证“.B KEY”的正确性,如果是对的,就接着通过”B KEY”验证example.b区公钥的正确性。

5)验证无误后,ans.example.a服务器就可以通过.example.b区公钥解密ans.example.b返回的所有资源记录签名;如果其中有一个区公钥认证时发现是不对.就认为这个区是不安全的。

4.4 DNSSEC性能分析和评价

DNSSEC最大的优点是从DNS系统内部人手,在提高DNS安全性的同时又没有牺牲DNS开展的各种服务。DNSSEC数据源认证有效的防止了缓存中毒和对区数据的侵害,同时DNS事务和查询认证服务也有效地防范了由动态更新带来的安全隐患 DNSSEC也可以有效的防止对DNS名字服务器权威数据的侵害。

但是DNSSEC作为一个正在走向成熟的技术也还有需要改进的地方。DNSSEC还没有从根本上解决传输过程中的信息泄露问题,这个缺陷依赖于访问控制和Split DNS等技术弥补;DNSSEC在确保DNS安全的同时大大增加了DNS应答包的长度.从而影响网络和服务器的性能,签名的数据量很大,加重了DNS对Internet骨干网以及一些非骨干连接的负担。然而不可否认的是,只有通过DNSSEC强大的加密技术才可能确保DNS的数据认证和数据完整性。DNSSEC仍然是目前解决网络系统安全最有效的方案。

5 结论

我们提出的基于DNSSEC的RFID网络安全方案对于RFID网络安全体系的构建无疑具有重要的现实意义。采用基于非对称算法的PKI验证系统基本上能够实现RFID网络各个组件之间的安全通信,为RFID网络安全提供了一个良好的安全体系平台。本方案的具体实现细节是下一步研究的方向。

本文作者的创新观点是:借鉴DNSSEC提出了一种基于DNS安全扩展的RFID网络安全解决方案,主要包括RFID网络安全模型和ONS服务器验证模型。该方案中RFID网络中ONS服务器的数据信息的验证和完整性检查、ONS查询和响应的信息的验证和完整性检查借鉴DNSSEC安全扩展实现。

参考文献

[1]刘志峰,王静,杨文通等.EPC网络及其在制造业中的应用分析[J]微计算机信息,2005,5-2:208—209.

[2]RFC 2845:Domain Name Security Extensions[0nline].Avaliable:Http://www.ietf.org/rfc/rfe2845.txt,1997.

[3]YoungHwan Ham,NaeSoo Kim,CheolSig Pyo,JinWook Chung,“A Study on Establishment of Secure RFID Network Using DNS Security Extension”,2005 Asia~Pacific Conference on Communi—cations,Perth,Western Australia,3—5 October 2005.

[4]Benjam in Fabian and Sarah Spiekermann.“Security Analysis of the Object Name Service.”[Online].Available:Http://www.taucis.hu—berlin.de/_download/security_analysis.pdf

作者简介:

马选斌(1974-),男(汉),陕西西安人,硕士,专业为网络通信与网络安全;

彭昭(1983一),男(汉),湖北洪湖人,博士,专业为计算机网络与网络安全;

刘威(1977一),男(汉),湖北武汉人,副教授,博士,专业为计算机网络与网络安全;

杜旭(1969一),男(汉),湖北武汉人。教授,博士,专业为网络通信与网络安全。

(430074 湖北武汉华中科技大学电信系)马选斌 彭昭 刘威 杜旭

通讯地址:(430074 湖北省武汉市华中科技大学沁苑东十二舍211室)马选斌

13.56MHz NFC天线,13.56MHz RFID天线设计培训课程套装,让天线设计不再难

上一篇:二代身份证智能采集器研究与开发

下一篇:预付费IC卡燃气表得失谈