- 易迪拓培训,专注于微波、射频、天线设计工程师的培养

系统中的薄弱环节很容易导致敏感信息遭受攻击,这也促使人们迫切地寻求提供系统安全性设计的方案。虽然大家在很大程度上依赖基于软件的网络安全手段,但基于硬件的方案则具有更强大的独特保护措施,并以较低的成本提高信任度。高性价比硅解决方案的出现使设计者能够强化设计,大大降低非法侵入嵌入式装置、外设及系统的风险,而对整体成本的影响则微乎其微。

我们假设这样一个场景:凭借最先进的无线起搏器提供稳定的脉冲流,确保心肌收缩同步,心脏病人能够在家中安逸的休息。他并不知道,一队投机黑客已经误打误撞地闯入其起搏器系统的IP地址,并在其中安装了各种渗透工具。起搏器保护安全后台,击败每次攻击,保持既定信号的供应,直到黑客知难而退、继续寻求比较容易攻击的目标。而病人仍在安宁的休息,并未意识到这些攻击的存在。

图1 有效的质询——响应安全认证方案根据随机质询建立有效响应,验证配件身份的有效性。

尽管这是一个虚拟场景,但很好地说明了现实生活中的潜在危险。实际上,FDA最近关于医疗器械漏洞的警告已经引起人们对受信任系统的极大关注,该系统能够为所有联网医疗装置提供安全基础。据报道,当前的汽车电子控制系统,甚至是无线交通管理系统存在类似的薄弱环节,这些对健康、安全性相对敏感的系统很容易受到攻击。不可思议的是,与这些健康和安全系统遭受攻击后所造成的有形或无形损失相比,在设计中增加一级合理的可靠、安全保护的成本几乎可以忽略不计。

数十年来,信任系统协议——无论是计算机系统,还是楼宇系统——都依赖于分层的资源保护,仅仅限制授权用户、软件过程或其它硬件装置的访问。受保护的资源需要对请求实体的身份进行安全认证或验证,才允许访问。

虽然用于设备接入保护的安全认证方法取决于多种安全认证要素,包括门禁卡、登录密码以及生物信息检测,传统的安全认证技术已经落后于对个人计算机系统及设备访问安全性的需求。即使现在,计算机系统的安全性也在很大程度上依赖于简单的ID和密码,而ID和密码容易被破解,使系统暴露于病毒之下,并且更加狡猾的病毒软件能够在一定时间周期内快速入侵并窃取所谓安全的资产。

实际上,在对厂商的警告中,FDA把薄弱的密码保护认定为系统安全的关键:“不受控制的密码分发、禁用密码,用于访问私有设备(及管理员、技术和维护人员)的软件采用固定密码。”

实际上,涉及任何健康和安全的设备都要求部署比传统ID和密码可靠得多的安全认证方法;对于传统方法,用户非常熟悉,当然,黑客也非常熟悉。

有效的安全认证

更有效的安全认证方法需要主机系统产生随机质询。例如,不是传统的质询——“请输入密码”,质询可能是一个看起来随机的字符串。然后,请求实体发送一个编码的响应,其中包括一个信息验证代码(MAC),该代码的计算中不但使用请求实体内部数据和密码,而且使用从主机接收的特定随机质询。接下来,主机将接收到的MAC响应与预期响应进行比较,验证对方是否为合法实体。

利用这种更加可靠的质询-响应安全认证方法,无线起搏器,能够确认接收到的MAC是否有效,确保正在通信的主机是合法的,然后再更改脉冲率。在轿车、卡车或重型机械中,汽车的电子控制单元可以按照提供有效MAC的嵌入式装置接收到的数据流响应紧急状况。

过去,寻求部署更高安全措施的公司不得不选择可靠但昂贵的硬件,例如独立的加密保护单元,或采用很有局限的软件方案。软件实现高级质询-响应的方法可能会大幅增加主机处理器的负载,潜在地威胁主机系统的安全响应和总体性能。除了这些运营问题,软件方案仍然具有任何系统安全架构都存在的薄弱环节。密匙保存在常规的系统存储器,容易被发现和更改,而算法本身运行在更加通用的硬件上,不能确保质询的完全随机性,甚至泄露。这种组合潜在地将应用暴露于攻击之下,黑客可通过不断扫描,利用技术和社交途径进行攻击。

与基于软件的安全方法相比,实现安全方法的专用IC具有多种优势。专用加密芯片分担主机MCU的处理负载,使其无需执行苛刻的加密算法。此外,这些安全IC减少黑客的攻击点,为数据提供安全存储,例如密匙和代表共享密匙的加密参数。通过保护安全加密数据和算法,这些器件能够应对软件安全方法中难以管理的威胁。

在更基础的层面,硅保护方案提供了高信任度的基础,允许工程师构建更高层应用,合理保证算法和数据的底层安全。实际上,如下文所述,在硅中创建高可靠性保障,最终不仅依赖于硅器件本身的安全,而且依赖于源头生产、分发渠道的安全。

安全IC

专用安全认证器件,例如Maxim Integrated的DeepCover安全认证器,充分利用了Maxim的DeepCover嵌入式安全方案所独有的物理保护机制。这些安全认证器件利用多层高级物理安全保护敏感数据。攻击者面对采用纵深防御安全措施的器件,为成功攻击的成本和 [p] 时间设置了难以逾越的门槛。

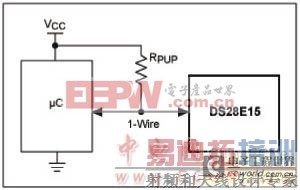

同样重要的是,这些硬件安全IC的设计简化了系统整合。对于设计者,这些低成本器件采用1-Wire接口的简单性有利于将其广泛应用于各种应用。典型应用中,工程师只需增加一个上拉电阻,将MCU的一个空闲I/O口连接至DeepCover安全认证器件,例如DS28E15(图2)。

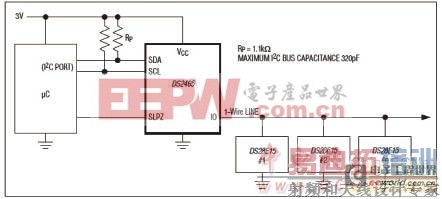

所以,设计者很容易实现多外设支持的安全系统,每个外设通过专用的DeepCover安全认证IC进行安全认证。本例中,DS2465 DeepCover IC作为1-Wire主机,提供线驱动以及I2C主机与所连接的任何1-Wire从机安全认证IC之间的协议转换。

应用中,部分DeepCover安全认证器件支持FIPS180-3安全散列算法SHA-256和FIPS 186公匙椭圆曲线数字签名算法(ECDSA)。对于SHA-256应用,DS28E15、DS28E22和DS28E25集成了SHA-256引擎和安全功能,分别具有512b、2Kb和4Kb用户EEPROM。对于ECDSA设计,DS28E35提供1Kb EEPROM以及ECDSA引擎和相关安全特性。

在所有DeepCover系列安全认证器件支持的安全特性中,每款器件都具有用户可编程的EEPROM阵列,用于应用数据,其中受保护的存储区域用于储存与加密算法相关的只读密匙及数据参数。此外,每个器件具有受保护的唯一64位ROM识别码,作为加密运算的输入,为应用提供一个通用的唯一序列号。

如上所述,从工厂到分发渠道的整个过程,为IC建立一个信任根。如果器件内部储存的密匙可被非法代理读取或更改,那么采用该器件搭建的系统安全将立即土崩瓦解。

除了运营安全措施外,DeepCover安全认证IC支持密匙的读保护,防止非法访问;以及写保护,防止对密匙进行任何更改。除了保护功能,密匙本身的创建过程可遵循推荐的区域化安全原理:不在一个位置生成完整的密匙,而是分级构建密匙。由于器件要经过供应链的不同等级,器件本身可产生另一部分密匙。由于安全认证IC本身成为最终产品的信任根,可对最终产品实施相同的过程。所以,任何个体器件的完整密匙将保持未知,任何个体均接触不到。

面对健康和安全系统的薄弱环节,政府和行业领导者非常注重关键装置、外设和计算机系统设计和保护的安全突破口。利用专用的硬件安全IC,企业只需花费非常低的成本,即可为产品建立稳固的信任基础,对设计的影响也微乎其微。安全认证IC,例如Maxim的DeepCover嵌入式安全方案,帮助简化可靠的质询-响应安全认证方法的实现,形成更有效的应用安全基础。

图3 设计者可采用1-Wire主控器件,例如DS2465,代替MCU处理1-Wire线驱动和协议。

射频工程师养成培训教程套装,助您快速成为一名优秀射频工程师...